# Fiche conseil cybersécurité et NSI

# Introduction

Cette fiche a pour objectif de présenter différentes ressources disponibles sur Internet autour de la cybersécurité faisant le lien avec le programme de NSI, voire parfois de SNT. Elle est loin d'être exhaustive et sera toujours amenée à évoluer.

# Un parcours PIX

Il existe une sélection de questions issues de Pix et formalisées dans un parcours pour explorer différents aspects de la cybersécurité. Accès direct par ce lien.

- https://app.pix.fr/campagnes/JBKZDH685

# Quelques plateformes

Il existe de nombreuses plateformes pour l'apprentissage de la cybersécurité. Certaines dans un objectif de professionalisation, d'autres à caractère purement ludique (CTF : Capture The Flag). La plupart sont anglophones.

:::info

Le CTF (capture The Flag) est une ludification des concepts de cybersécurité. Ce sont des compétitions dans lequels les équipes doivent résoudre des défis (challenges) dans différentes catégories. La résolution du problème permet de mettre évidence le code de validation de l'épreuve que l'on nomme **flag**.

Le concept est emprunté au domaine militaire dans lequel des équipes s'affrontent et doivent capturer le drapeau de l'équipe adverse.

Il existe d'autres variantes de CTF, le pwn (prononcé 'powne') par exemple, qui consiste à capturer l'accès root sur une ou plusieurs machines en exploitant une série de vulnérabilités, et maintenir son accès lorsqu'on joue contre une autre équipe (KOTH: king of the hill).

- https://cyber.gouv.fr/se-former-par-le-jeu-avec-les-ctf-de-lanssi

- https://hackropole.fr/fr/

:::

- ## Kids Can Hack :flag-fr:

- https://www.challenges-kids.fr/

:::spoiler

:::info

Point d'entrée pour tous les élèves et apprenti dans la cybersécurité.

:+1:

- Les challenges sont accessibles pour des élèves du primaire jusqu'au lycée (dixit la plateforme :smiley_cat: )

- web : https://www.challenges-kids.fr/categories/web/

- stéganographie : https://www.challenges-kids.fr/categories/stegano/

- réseau : https://www.challenges-kids.fr/categories/network/

:::

- ## Try hack Me (THM) :flag-us:

- https://tryhackme.com

:::spoiler

:::info

Plateforme de référence pour les "noobs" en cybersécurité. Elle aborde de manière simple tous les concepts de la cybersécurité mais également les notions adjacentes (codage, les réseaux, les bases de données, Linux ...). Cependant, les thèmes sont abordés suivant un aspect très pratique, pas universitaire. L'approche peut paraitre parfois un peu superficiel.

En revanche, les apports sont très riches tous les thèmes actuels sont abordés dans des modules individuels (Fishing, AD, ...).

:+1:

- la plateforme fournie une VM attaquante, et la VM attaquée directement dans le navigateur. :+1:

- parfais pour travailler en toute autonomie,

- proposition de parcours d'apprentissage (pentester junior, avancé, hunter, blue team defenser ...),

- ou bien thématique (utiliser nmap, les injections sql, notion essentiel de réseau, codage Python 101, 201, ...),

- accès gratuit sur la plupart des parcours :+1:

- des machines à powner (Box) de difficultés progressives, liées à des technologies diverses et variées. :+1:

- les challenges sont proposés dans les parcours sous forme de fiches guidées dans lesquelles il faut valider une action sur la machine cible pour valider l'étape,

- système de points et de niveaux (potentiellement intéressant sur un CV)

- utilisation possible de sa propre machine via un accès VPN fourni pour attaquer la cible :+1:

- une solution payante pas très onéreuse,

:::

- ## Hack The Box (HTB) :flag-us:

- https://www.hackthebox.com/

- https://app.hackthebox.com/home

- https://academy.hackthebox.com

:::spoiler

:::info

Plateforme concurrente de Try Hack Me, elle vise le même public avec un élargissement sur le professionnel. On peut donc y entrer avec un niveau zéro comme pour THM mais finir avec une certification professionnelle. La plupart des contenus sont gratuits, la partie certifiante ne l'est pas. La plateforme possède un système de points et de rangs, très reconnu professionnellement dans le milieu. Certaines box (Dante, Corporate) ont été conçues spécialement pour attester d'un certain niveau atteint dans le pentest.

3 plateformes sont accessibles :

- HTB academy : avec des fiches de cours (pas de vidéos pour le moment)

- HTB Lab : permet de s'entrainer sur des box avec des vulnérabilités identifiées.

- HTB CTF : accès à des CTF "all day", et mise à disposition de moyens pour faire son propre CTF.

:+1:

- même qualité que THM, avec des VM fournis dans le navigateur,

- les challenges peuvent être fait sous forme guidé ou pas,

- accès des parcours certifiant dans un domaine de la cybersécurité,

- rang et certificat reconnus dans le domaine professionnel,

:-1:

- offre payante un peu plus honnêreuse que THM, mais le contenu acheté en vaut le coup pour qui veut bénéficier d'une plateforme d'apprentissage performante.

:::

- ## Cyber-learning :flag-fr:

- https://cyber-learning.fr

:::spoiler

:::info

:+1:

- Spécialement conçue pour les élèves de lycée de la seconde à BAC+2, les challenges sont de niveau progressif dans différentes catégories.

- possibilité de monter/gérer des équipes :+1:

- possibilité de créer sa propre "arène" pour y mettre des équipes, et choisir les challenges à résoudre dans l'arène :+1:

:::

- ## Root-me :flag-fr:

- https://www.root-me.org

:::spoiler

:::info

:+1:

- Chaque résolution de challenge permet d'accumuler des points et d'obtenir un rang sur la plateforme. Ce rang fait de plus en plus autorité sur les CV.

- Les challenges sont classés par catégories.

- la plateforme une solution root-me pro qui donne accès à une console de supervision des élèves et des challenges à resoudre.

:-1:

- Les premiers challenges sont accessibles mais le niveau monte assez vite.

- Aucune solution n'est présente sur le net (sous peine de se faire bannir). L'aide peut s'obtenir sur le forum intégré mais les réponses sont souvent du type "Try harder".

:::

:::spoiler Quelques challenges web+JS à tester :

- https://www.root-me.org/fr/Challenges/Web-Client/HTML-boutons-desactives

- https://www.root-me.org/fr/Challenges/Web-Client/Javascript-Authentification

- https://www.root-me.org/fr/Challenges/Web-Client/Javascript-Source

- https://www.root-me.org/fr/Challenges/Web-Client/Javascript-Authentification-2

- https://www.root-me.org/fr/Challenges/Web-Client/Javascript-Obfuscation-1

- https://www.root-me.org/fr/Challenges/Web-Client/Javascript-Obfuscation-2

- https://www.root-me.org/fr/Challenges/Web-Client/Javascript-Obfuscation-3

:::

:::spoiler Quelques challenges web - faille OWASP à tester :

- https://www.root-me.org/fr/Challenges/Web-Client/XSS-Stockee-1

- https://www.root-me.org/fr/Challenges/Web-Client/CSRF-0-protection

- https://www.root-me.org/fr/Challenges/Web-Client/XSS-DOM-Based-Introduction

- https://www.root-me.org/fr/Challenges/Web-Client/CSP-Bypass-Dangling-markup

- https://www.root-me.org/fr/Challenges/Web-Client/XSS-DOM-Based-Eval

:::

:::spoiler Quelques challenges orienté réseau :

- https://www.root-me.org/fr/Challenges/Reseau/FTP-Authentification

- https://www.root-me.org/fr/Challenges/Reseau/TELNET-authentification

- https://www.root-me.org/fr/Challenges/Reseau/ETHERNET-trame

- https://www.root-me.org/fr/Challenges/Reseau/Authentification-twitter

- https://www.root-me.org/fr/Challenges/Reseau/Bluetooth-Fichier-inconnu

:::

:::spoiler D'autres challenges réseau (installer Wireshark) :

- https://www.root-me.org/fr/Challenges/Reseau/FTP-Authentification

- https://www.root-me.org/fr/Challenges/Reseau/TELNET-authentification

- https://www.root-me.org/fr/Challenges/Reseau/ETHERNET-trame

- https://www.root-me.org/fr/Challenges/Reseau/Authentification-twitter

- https://www.root-me.org/fr/Challenges/Reseau/Bluetooth-Fichier-inconnu

:::

- ## Cryptohack :flag-us:

- https://cryptohack.org

:::spoiler

:::info

Très bonne plateforme orientée crypto.

:+1:

- notion de parcours qui permet d'appréhender les concepts progressivement.

- quelques fiches de cours pour chaque concept

- utilisation de Python3 dans la plupart des résolutions

- manipulation des encodages (binaires, hexadecimal, ASCII, base64...) dans le parcours général, très utile pour résoudre les autres challenges.

- un parcours mathematics : PGCD, PGCD étendu, arithmetique modulaire,...

- des parcours autours de toutes les thématiques crypto (symetrique/asysmetrique, RSA, diffie-hellman, hash ...)

- une archive des CTF notamment les challenges proposés à l'ECSC (coupe européenne de CTF) https://cryptohack.org/challenges/ctf-archive/

- Entraide via le canal discord https://discord.gg/h9E7cna5pV

:::

- ## Picoctf :flag-us:

- https://www.picoctf.org/

:::spoiler

:::info

Projet d'apprentissage initié par l'université de Canergie Mellon, elle fait autorité institutionnellement aux US. Les challenges sont dans le menu **Practice / picoGym**

:+1:

- Challenges classés par catégories, tous les thèmes sont abordés

- des cours sont disponibles sous forme de vidéos, et de guides,

- progression dans la difficulté,

- du niveau collège au niveau universitaire.

:-1: :+1:

- solutions parfois facilement accessibles sur le net, notamment des "writeups" complets sur la plateforme **medium**

:::

- ## Portswigger Academy :flag-us:

- https://portswigger.net/web-security

:::spoiler

:::info

Orienté cybersécurité du Web, PortSwigger est l'éditeur du logiciel **Burp Suite**, quasiment indispensable pour évaluer toutes les failles d'un site Web quelque soit ça technologie. Le logiciel est **gratuit en version community Edition** et permet déjà de couvrir largement les besoins en NSI et en CTF.

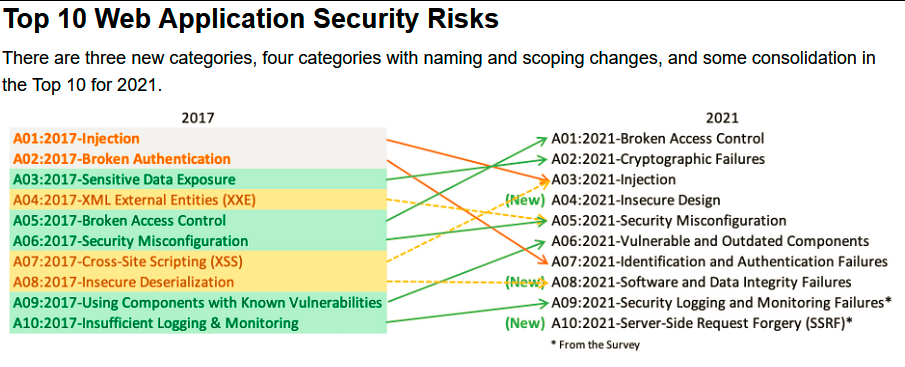

L'entreprise met également à disposition **gratuitement des cours et des labs en ligne** pour travailler les vulnérabilités classiques du **top10 OSWAP**, mais également des failles plus récentes et à la pointe (Web MLL attack, race conditions, graphQL API vulnarabilities ...).

Une certification professionnelle est accessible après avoir fait tout le parcours, et passé un examen pratique (4h) pour un coût de 89€ (certains formateurs Burp Suite reconnus n'ont que cette certification et facture 7000€ la formation individuelle :smiling_face_with_smiling_eyes_and_hand_covering_mouth: )

:+1:

- accès spécifique à une thématique (injection SQL, ou XSS par exemple) : cours et lab associés avec un parcours progressif.

- accès gratuit,

- travail en autonomie,

- solutions disponibles sur Internet lorsqu'on est bloqué,

- ressources vidéos disponibles proposées par plusieurs Youtub.eur·euse.s

:::

# Challenges VS programme NSI

:::info

**Les catégories de challenges**

Les challenges consistent à découvrir la valeur du drapeau (flag) en exploitant une faille de sécurité.

- **Web Exploitation** : faille liée à application Web. Le défaut peut être côté client (Navigateur) et/ou côté serveur.

- **Cryptography** : il s'agit d'exploiter les principes cryptographiques simples ou compliqués, parfois un simple problème d'encodage.

- **Reverse Engineering (RE) ou Cracking** : essayer de comprendre le fonctionnement d'un programme en analysant son code bas niveau, comme le code assembleur. L'objectif est d'exploiter la vulnérabilité tel que le **buffer overflow** ou de contourner les protections.

- **Forensics** : l'analyse forensique consiste à investiguer un système d'information après un incident de sécurité soit pour remonter à la source de l'attaque, soit pour récupérer des données partiellement compromises. Les exercices proposés consistent souvent à chercher le drapeau dans un fichier binaire obtenu après un dump mémoire (vive ou morte).

- **Programmation** : challenge dans lequel on teste la capacité à résoudre un problème en codant une solution de résolution automatique. On se connecte à un serveur distant qui envoi le problème à résoudre, le programme doit fournir la réponse dans un temps donné relativement court.

- **Réseau** : Un fichier capture du trafic réseau est fourni, il faut l'analyser avec un outil comme Wireshark pour extraire le drapeau.

- **Stégano** : le drapeau est dissimulé dans un fichier en utilisant les principes stéganographiques.

- **Harware** : trouver des vulnérabilités dans des dispositifs physiques.

- **Miscellaneous** : divers challenges n'entrant pas dans les catégories précédentes, on y trouve notamment de la stégano, le drapeau est caché dans une image, un fichier son ou autre par exemple.

:::

Voici une liste non exhaustive de challenges compatibles avec le programme de NSI.

## Première

- ### Représentation des données

+ types et valeurs de base (Numération)

* [Sélection de challenges sur **cyberlearning**](https://codimd.apps.education.fr/s/qHCsSLzJ4#)

* [lien direct vers la page du site **cyberlearning**](https://cyber-learning.fr/exercices-cybersecurite/?matiere=3&a=numeration-base)

+ type construit avec les tableaux indexés

* [Sélection de challenges sur **cyberlearning**](https://codimd.apps.education.fr/s/PFFfFuJHl#)

* [Sélection de challenges sur **cryptohack**](https://codimd.apps.education.fr/s/YbWW368GF#)

* [lien direct vers la page de **Cryptohack**](https://cryptohack.org/challenges/general/)

- ### Architectures matérielles et systèmes d'exploitation

+ [Page *réseaux* de **Kids Can Hack**](https://www.challenges-kids.fr/categories/network/)

:::spoiler

###### tags: `Réseaux` `NSI première` `Analyse de trame` `Wireshark`

:::info

Ils s'agit dans les challenges d'analyser des trames ou extraits de trames capturée pour extraire des informations (@IP, @MAC, mot de passe, ...).

Ils nécessitent en pré-requis de savoir utiliser la numération hexadécimale, le code ASCII.

:::

+ [Sélection de challenge sur **challenges kids**](https://codimd.apps.education.fr/s/yRYXD-HDB#)

+ [lien direct vers la page de **challenges-kids**](https://www.challenges-kids.fr/categories/network/chall1/)

- ### Système d'exploitation

+ [Sélection de challenges sur **root.me**](https://codimd.apps.education.fr/s/Jgr9Y51--#)

## Terminale

- ## Sécurité

:::info

Tous les challenges autours du XOR sont intéressants.

:::

+ [Sélection de challenges sur **cryptohack**](https://codimd.apps.education.fr/s/W794aoV8i#)

- ## Base de données

:::info

L'injection Sql est la plus célèbre des vulnérabilité observées sur les serveurs de données. Elle a longtemps été en tête du [top10 OWASP](https://owasp.org/www-project-top-ten/). L'attaque est faite la plupart du temps au travers les champs de saisie d'un formulaire web. Elle consiste à taper une commande SQL qui aura pour objectif de divulguer le contenu de la base (tables, identifiants, mots de passe des utilisateurs par exemple). Elle repose sur un mauvais filtrage des entrées fournis

par l'application.

https://owasp.org/www-community/attacks/SQL_Injection

https://book.hacktricks.xyz/pentesting-web/sql-injection

:::

###### tags: `NSI terminale` `base de donnée` `sql`

+ [Sélection de challenges sur **try hack me**](https://codimd.apps.education.fr/s/aL0KHUCt2#)

+ [lien direct vers la page de **Try hack me**](https://tryhackme.com/r/room/sqlinjectionlm)

+ [Présentation de **Portswigger**](https://codimd.apps.education.fr/s/moxzbLy73#)

+ [lien direct vers la page de **Portswigger**](https://portswigger.net/web-security/learning-paths/sql-injection)

# Plateformes supplémentaires

[Concours Alkindi](https://concours-alkindi.fr/#/)

[ctflearn](https://ctflearn.com/)

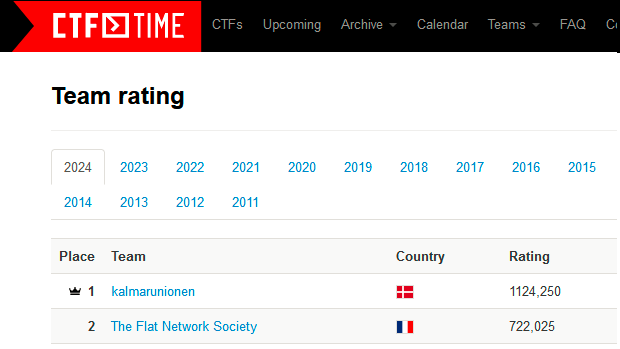

[Tous les CTF organisés dans le monde sont sur CTFTIME](https://ctftime.org/)

[VULNHUB - Des machines virtuelles vulnérables clés en main](https://www.vulnhub.com/)